Nachdem wir in Teil 1 einen WSUS Server eingerichtet haben, der eine kleine Domäne mit Updates versorgt, erfolgt nun in diesem Artikel die Konfiguration.

Um Updates an Computer zu verteilen, gibt es die Möglichkeit, in der grafischen Ober-fläche des WSUS auf dem Server Gruppen zu erstellen und die Computer dann diesen Gruppen zuzuweisen. Die Zuweisung können wir manuell tätigen oder automatisiert über GPOs durchführen lassen. Eine andere Bezeichnung ist Server-Sided Targeting, da man die Clients auf dem Server zuweist. Das Pendant dazu ist Client-Sided Targeting. Dabei entscheiden die Clients selbst, welcher Gruppe sie beitreten.

Client-Sided Targeting hat diverse Vorteile. Zum Beispiel werden auch neu bereitgestellte Computer in unserer Domäne automatisch einer Gruppe zugewiesen. Unter anderem mithilfe von Group Policies können wir mit Bordmitteln des Windows Servers Client-Sided Targeting umsetzen. Es gibt mehrere Möglichkeiten diese Gruppen logisch zu organisieren. Eine von Microsoft verbreitete Vorgehensweise ist das Verteilen über Deployment Ringe.

Da wir hier nur eine Test- und keine Produktionsumgebung oder Vergleichbares betrachten, können wir den Großteil der Installation automatisiert durchführen. In Produktionsumgebungen sollte man jedoch darauf achten, Updates gewählt und kontrolliert zu installieren.

Automatisiertes Deployment via Deployment Ringe

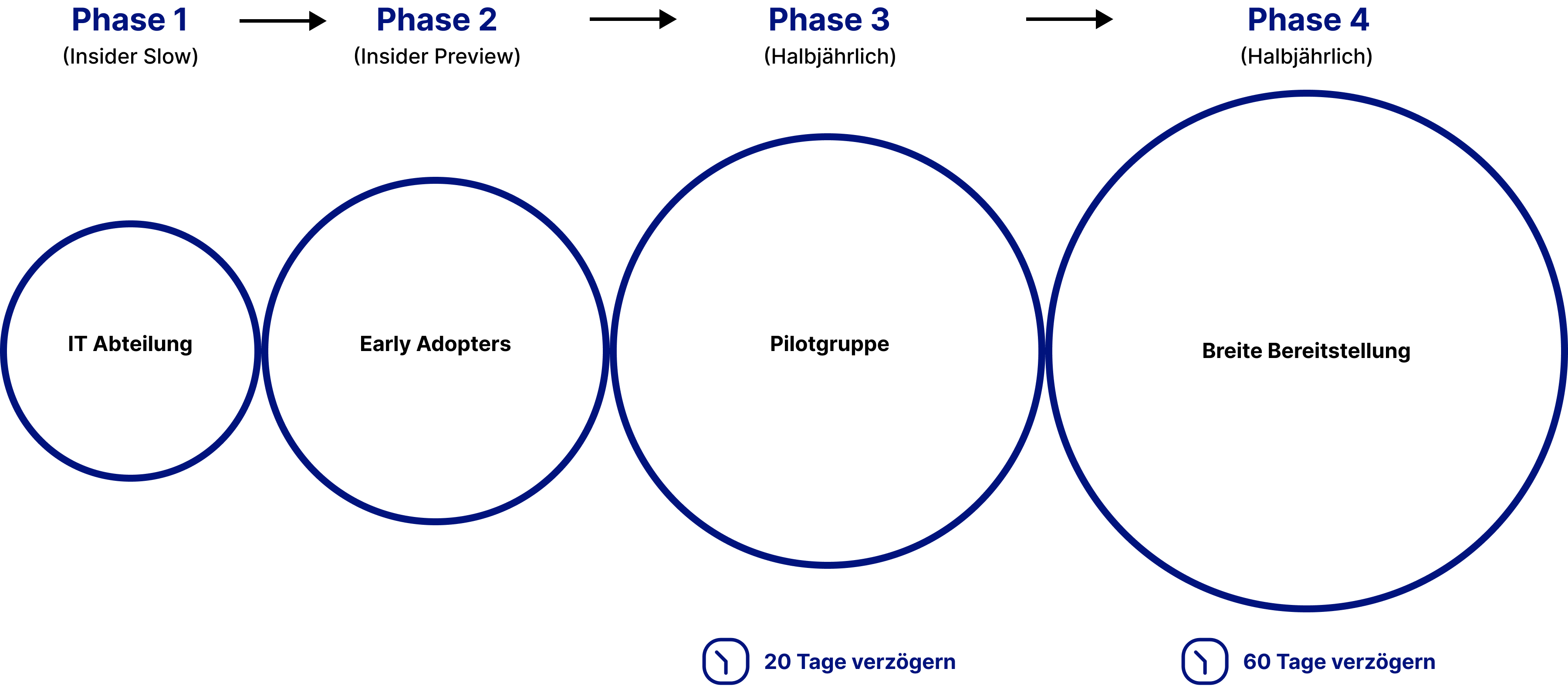

Deployment Ringe sind logisch organisierte Gruppen von Computern, für die Updates bereitgestellt werden. Dabei stellt der erste Ring die Gruppe mit der kleinsten Anzahl an Benutzern dar. Die Anzahl der zugehörigen Computer wächst sukzessiv bis im letzten Ring jeder Computer eingeschlossen ist, der zu der logischen Domäne der Deployment Ringe gehört. Hierbei geht es darum, schrittweise Updates und Funktionen für ausgewählte Computer bereitzustellen. Zum Beispiel ermöglicht die zeitliche Verzögerung von Updates über einen gewissen Zeitraum mit einer geringen Anzahl an Benutzern mit unkritischen oder eigens dedizierten Tester-Rollen zu überprüfen und bei Problemen Schaden begrenzt zu halten.

Hier ein Beispiel wie so eine Ringstruktur aussehen könnte:

- WSUS – Servers – Ring 1 – Test-Servers

- WSUS – Servers – Ring 2 – Automatic 4AM

- WSUS – Servers – Ring 3 – Automatic 2AM

- WSUS – Servers – Ring 4 – Manual

- WSUS – Workstations – Ring 1 – Test-Workstation

- WSUS – Workstations – Ring 2 – Broad

Zu beachten ist, dass wir jeweils einen dedizierten Deployment Ring sowohl für Workstations, als auch für Server verwenden. Wir können also für eine jeweils sinnvolle logische Domäne einen Deployment Ring anlegen.

Deployment Ringe mit WSUS in 4 Schritten

Deployment Ringe realisieren wir durch Group Policy Objects (GPOs) und Benutzergruppen. Die Schritte um einen Deployment Ring mit WSUS zu realisieren, sehen wie folgt aus:

1. Anlegen der AD Security Gruppe

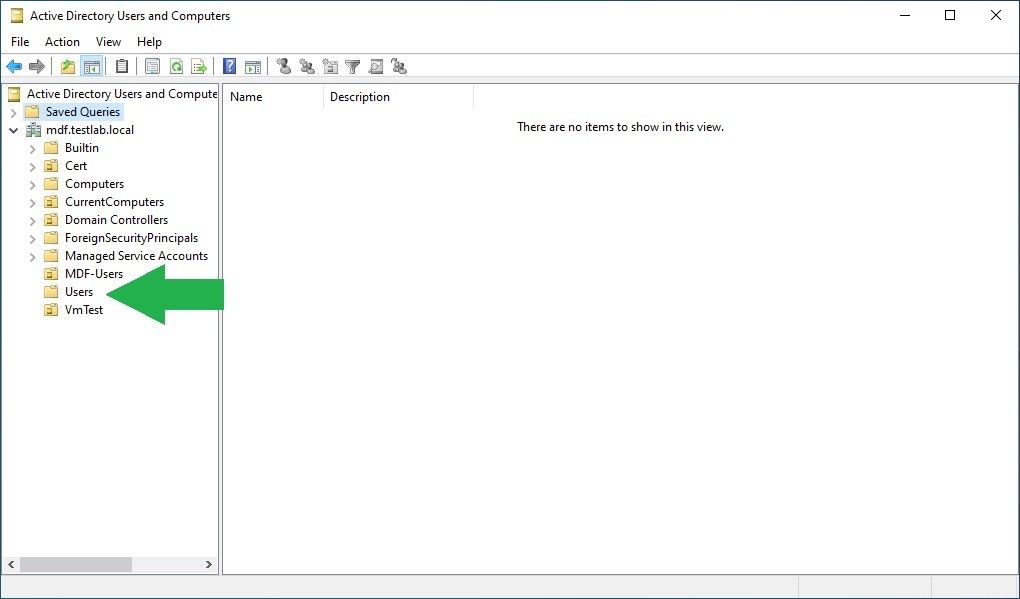

Für jeden Deployment Ring ist es sinnvoll eine oder mehrere Active Directory Security Groups einzurichten. Hier geht es nur darum zu bestimmen, welche Computer letztendlich in dem entsprechenden Deployment Ring landen. Dazu öffnen wir die grafische Oberfläche Active Directory Users and Computer auf dem Domain Controller. Diese können wir über die Windows Suchleiste finden. Hier klappen wir unsere Domänenstruktur auf.

Über einen Rechtsklick auf Users > New > Group erstellen wir neue Gruppen.

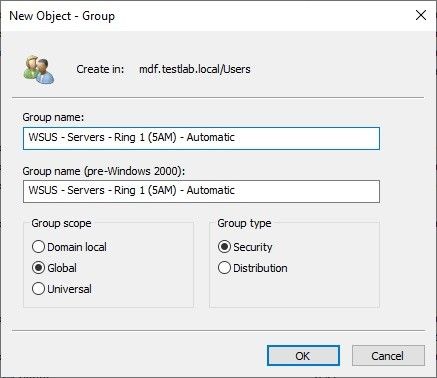

Für jeden Ring erstellen wir nun eine Security Gruppe. Die Namen sollten so gewählt werden, dass wir die Gruppe nachher zuordnen können.

Über einen Rechtsklick auf die soeben erstellte Gruppe können wir über Add to Group all diejenigen Computer zuweisen, die wir später in dem entsprechendem Deployment Ring haben möchten.

Falls wir einen Ring einrichten möchten, in den später neu eingerichtete Computer defaultmäßig beitreten sollen, zum Beispiel WSUS – Servers – Ring 1 – Test-Servers, bestimmen wir auch eine Security Gruppe für diesen Ring und fügen dann die Domain Computers Gruppe über Add to Group hinzu.

2. Anlegen der Gruppen auf dem WSUS Server

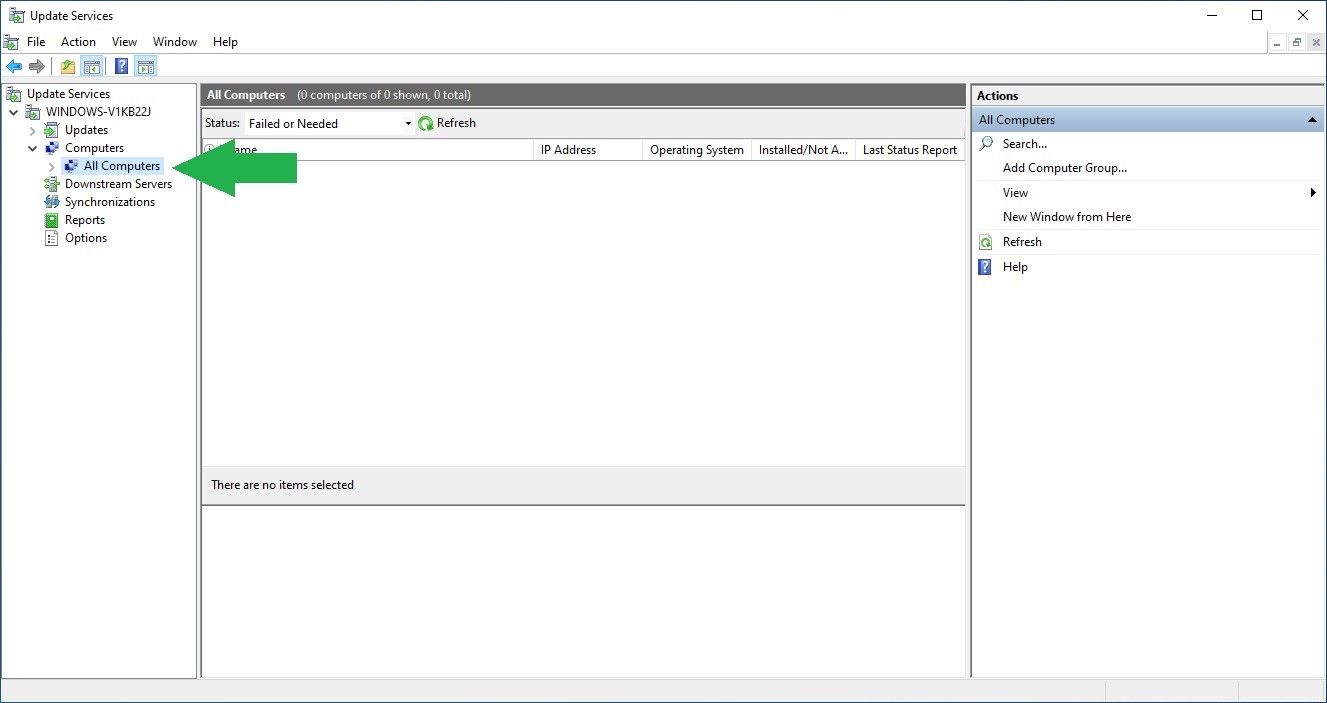

Für unsere Deployment Ringe müssen wir zunächst Computergruppen auf dem WSUS Server einrichten. Dazu öffnen wir auf unserem WSUS Server die grafische Benutzeroberfläche des Windows Server Update Services, indem wir zum Beispiel in dem Windows Suchfeld “Windows Server Update Services” eingeben.

Hier erstellen wir Gruppen, die einer logischen Domäne entsprechen, zum Beispiel “Server” oder “Workstations”. Nachdem wir fertig sind, haben wir hier zwei Gruppen erstellt.

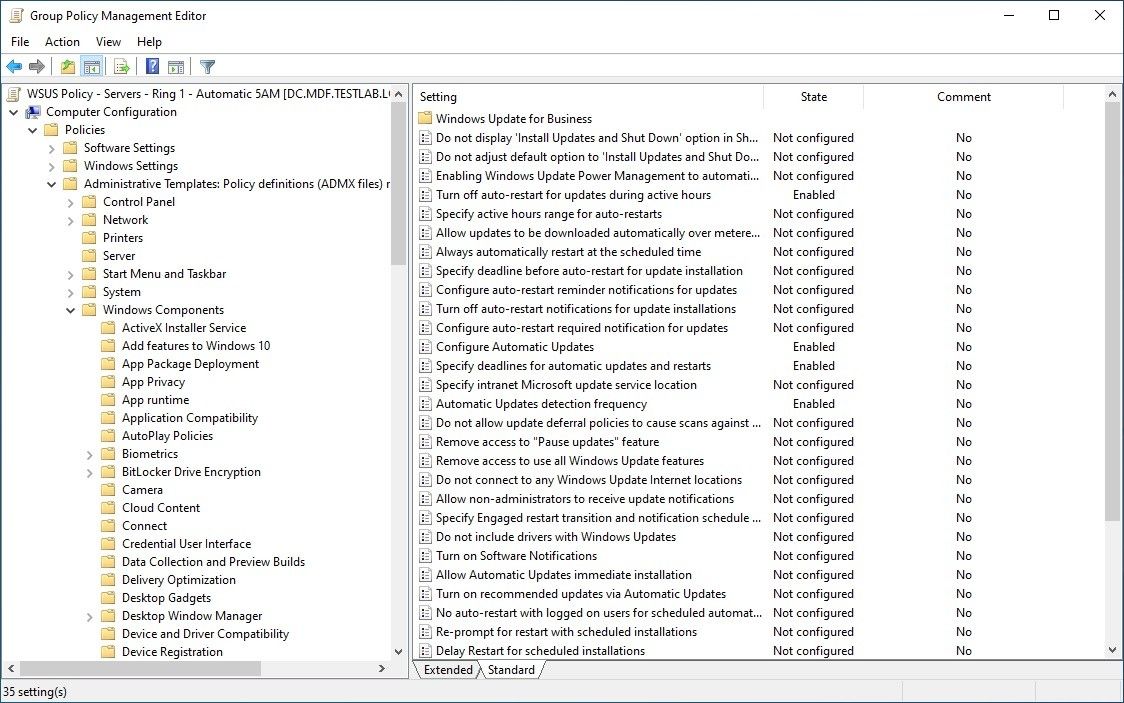

3. Hinterlegen der Update Service Location per GPO

Um die Erreichbarkeit der WSUS Server zu gewährleisten, muss eine Adresse in der Domäne hinterlegt werden. Dies geschieht über den Group Policy Manager auf dem Domain Controller. Gefunden werden kann er am einfachsten über die Windows Suchleiste, indem wir dort einfach “Group Policy Manager“ eingeben.

Dort klappen wir unsere Domänenstruktur auf: Forest: unsereDomain> Domains >unsereDomain und erstellen per Rechtsklick auf unserer Domain > Create a GPO in this domain, and Link it here… eine neue GPO.

Die GPO können wir so benennen: “WSUS - AUTO Update und Intranet Update Service Location” und bestätigen mit OK.

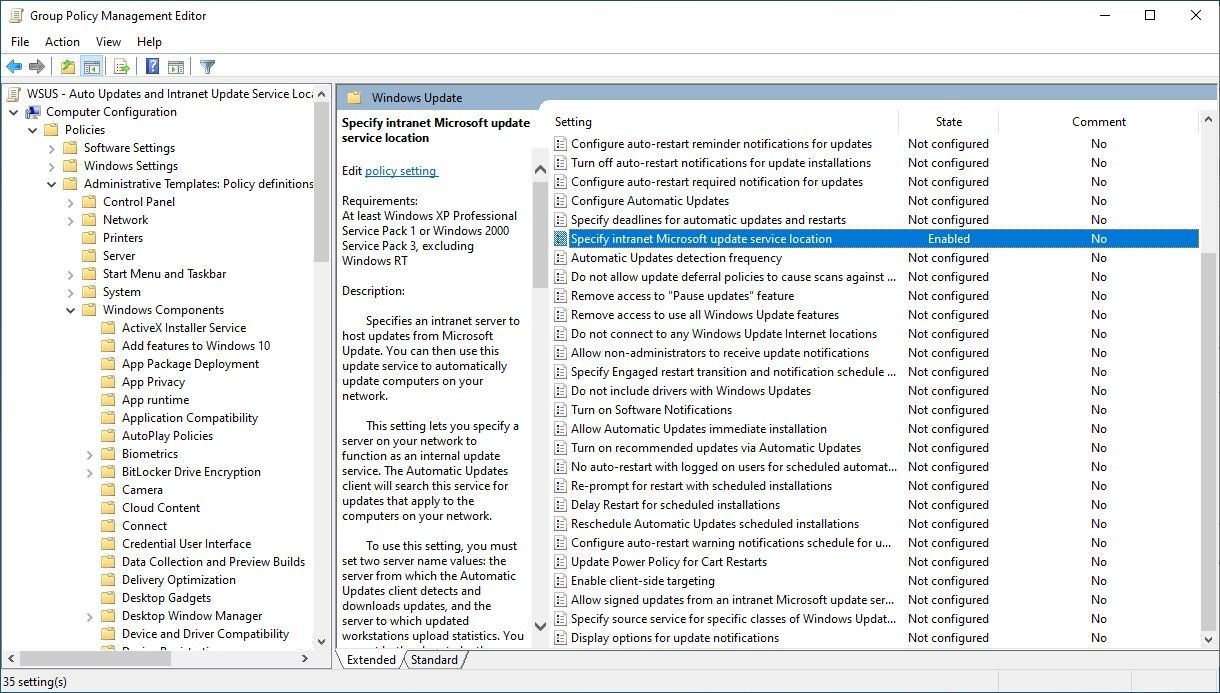

Nach dem Erstellen machen wir einen Rechtsklick auf unsere GPO und klicken auf Edit. In dem neuen Fenster gelangen wir über Computer Configuration > Policies > Administrative Templates > Windows Components > Windows Update in den Unterordner für die entsprechende Einstellung. Dort klicken wir auf die Einstellung Specify intranet Microsoft update service location.

In dem Einstellungsfenster wählen wir Enabled. Unter Options Set the intranet update service for detecting updates geben wir die FQDN Adresse unseres WSUS Servers an. Diese wird angeführt von dem Schema, in unserem Fall http://, und endet mit der Portnummer, hier 8530, die wir für den Service konfiguriert haben. Die URI sieht schlussendlich so aus: http://FQDN-UNSERES-WSUS-Servers:8530

4. Anlegen und Konfigurieren von GPOs für Deployment Ringe

Das Anlegen der GPOs funktioniert über den Group Policy Manger. In unserer Testumgebung erfolgt dieser Vorgang über den Domain Controller. Dazu müssen wir wie bereits in Schritt 3 den Group Policy Manager öffnen.

Die GPO, die die Adresse unseres WSUS Servers beinhaltet haben wir bereits angelegt. Diese GPO gilt für alle Computer in der Domäne. Die restlichen GPOs sind dem Updateverhalten unserer Deployment Ringe innerhalb unserer Gruppen gewidmet. Für jeden unserer Deployment Ringe brauchen wir jeweils eine GPO.

Wie bereits in Schritt 3 präsentiert, legen wir nun alle GPOs entsprechend unseren Deployment Ringen an und konfigurieren diese über Edit in dem entsprechendem Group Policy Management Editor Fenster.

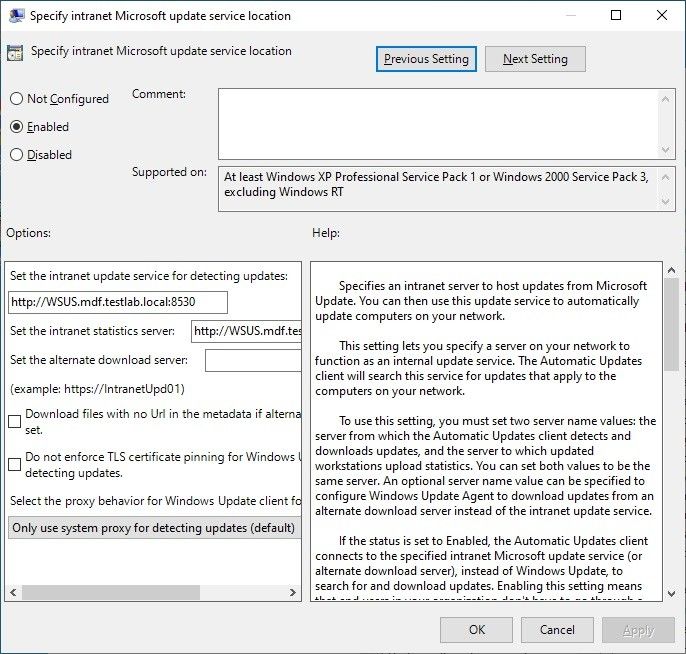

Für die Zuordnung in den WSUS Gruppen ist es wichtig die Einstellung Enable Client-Side Targeting mit Enabled konfiguriert zu haben. Bei der automatischen Installation der Updates ist darauf zu achten, dass die Einstellung Configure Automatic Updates auf Enabled gesetzt ist und entsprechend konfiguriert wurde. Die restlichen Einstellungen kann man nach Bedarf konfigurieren. Das könnte in etwa so aussehen:

WSUS – Servers – Ring 1 – Automatic 5 AM

- Enable Client-Side Targeting: Enabled

- Target group name for this computer: Servers

- Always automatically restart at the scheduled time: Enabled

- The restart timer will give users this much time to save their work (minutes): 15

- Configure Automatic Updates: Enabled

- Configure automatic updating: 4 – Auto download and schedule the install

- Uncheck – Install during automatic maintenance

- Scheduled install day: 0 – Everyday

- Scheduled install time: 05:00

- Check – Every Week

- Scheduled install day: 0 – Every day

- Automatic Updates detection frequency: Enabled

- Check for updates at the following interval (hours): 4

WSUS – Servers – Ring 2 – Manual

- Configure Automatic Updates: Enabled

- Configure automatic updating: 5 – Auto download and notify for install

- Scheduled install day: 0 – Everyday

- Scheduled install time: 06:00

- Check – Every Week

- Scheduled install day: 0 – Every day

- Enable client-side targeting: Enabled

- Target group name for this computer: Servers

WSUS – Workstations – Ring 1 – Automatic 3 AM

- Enable Client-Side Targeting: Enabled

- Target group name for this computer: Workstations

- Configure Automatic Updates: Enabled

- Configure automatic updating: 4 – Auto download and schedule the install

- The following settings are only required and applicable if 4 is selected.

- Install during automatic maintenance: DISABLED (zwingt Windows, zur geplanten Zeit zu installieren, anstelle des standardmäßigen Wartungsfensters von 2 Uhr morgens)

- Scheduled install day: 0 – Every day

- Scheduled install time: 3:00 (Hier eine Uhrzeit auswählen, zu der die meisten Systeme ausgeschaltet sind)

- Check – Every week

WSUS – Workstations – Ring 2 – Test-Workstations Manual

- Enable Client-Side Targeting: Enabled

- Target group name for this computer: Servers

- Configure Automatic Updates: Enabled

- Configure automatic updating: 3 – Auto download and notify for install

- Uncheck – Install during automatic maintenance

- Scheduled install day: 0 – Everyday

- Scheduled install time: 06:00

- Check – Every Week

- Scheduled install day: 0 – Every day

Konfigurieren automatischer Updates

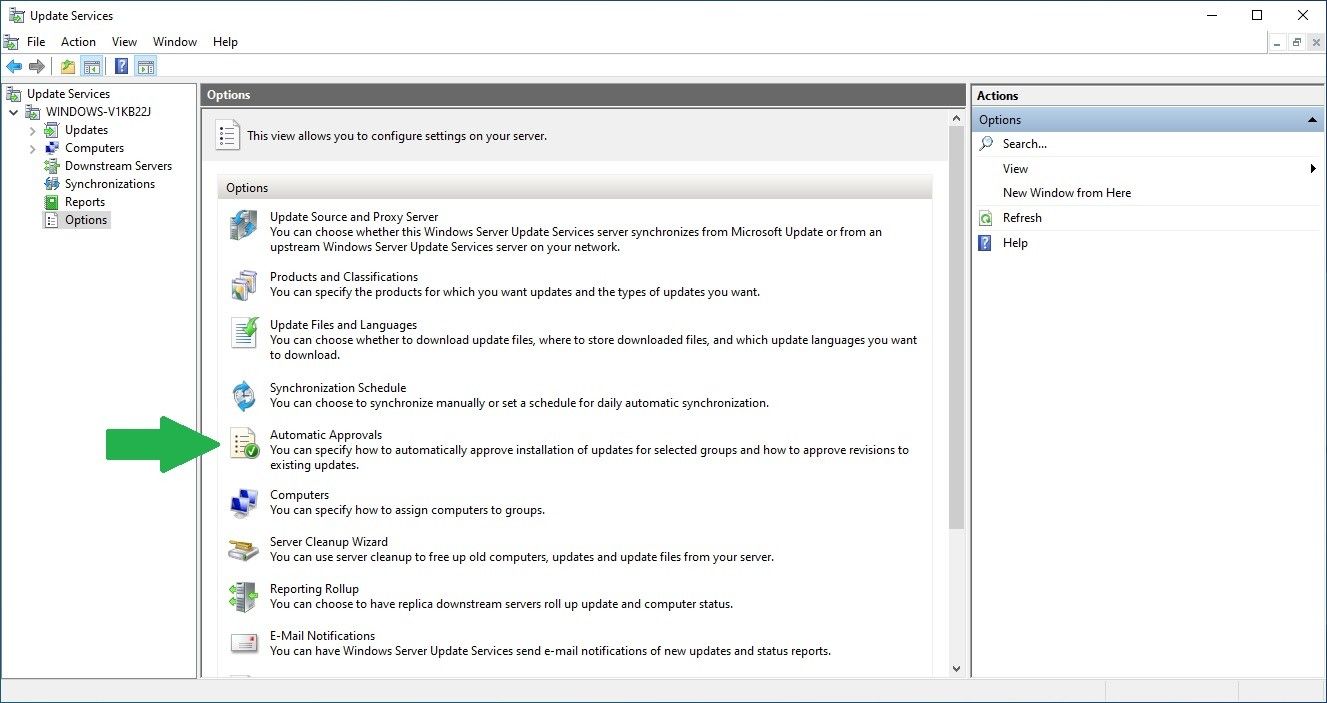

Bevor Updates installiert werden können, müssen diese genehmigt werden. Diesen Prozess können wir über eine Einstellung auf dem WSUS Server automatisieren. Dazu klicken wir in der grafischen Oberfläche des WSUS auf dem entsprechenden Menüpunkt.

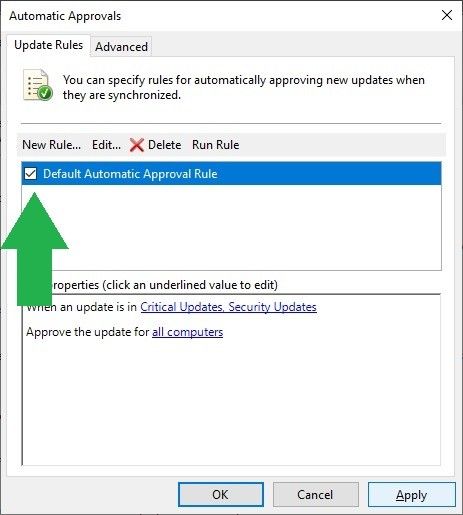

In der grafischen Benutzeroberfläche des WSUS klicken wir auf Options und wählen den Menüpunkt Automatic Approvals aus. Hier wählen wir, welche Updateklasse für welche Computergruppen automatisch bestätigt werden sollen. Je nach Auswahl können wir hier die entsprechenden Einstellungen tätigen. Falls wir alle Updates automatisch bestätigt haben möchten, setzen wir einen Haken unter Default Automatic Approval Rule.

Fazit

In diesem Teil unseres zweiteiligen Tutorials haben wir gelernt wie wir ein automatisiertes Patchmanagement einrichten. Um einen besseren Überblick zu verschaffen, haben wir unsere Konfiguration simpel gehalten. Allerdings kann man den Umfang sehr individuell auf den Einsatzzweck zuschneiden.

Wir hoffen Ihnen mit dem zweiteiligen Artikel helfen zu können. Bei offenen Fragen stehen wir Ihnen gerne für ein Beratungsgespräch zur Verfügung. Nutzen Sie dafür unverbindlich unser Kontaktformular.